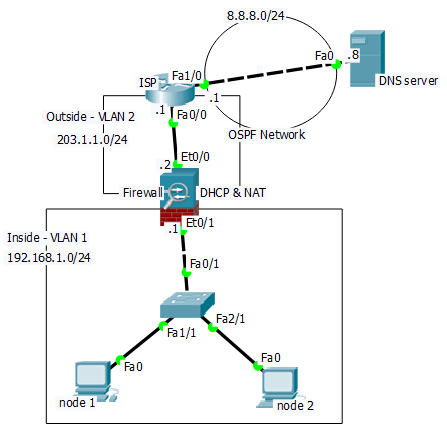

[패켓트레이서] 방화벽이 있는 네트워크

방화벽이 있는 네트워크 구성

- 방화벽을 기준으로 내부(inside)와 외부(outside)를 Vlan 1과 Vlan 2로 나눈다.

- 방화벽에서 내부와 외부, 중간을 나누어 각각 security level(0-100)을 지정한다.

- 방화벽의 목적은 외부에서 내부로 들어오는 패킷에 대한 규제이므로 내부:100, 외부:0으로 설정한다.

- 사이는 Management Zone 또는 DMZ라고 명명하는데 security level 은 1-99 로 설정한다.

1. 라우터 설정

ISP(config)#int fa1/0

ISP(config-if)#ip addr 8.8.8.1 255.255.255.0

ISP(config-if)#no shut

ISP(config-if)#int fa0/0

ISP(config-if)#ip addr 203.1.1.1 255.255.255.0

ISP(config-if)#no shut

ISP(config-if)#exit

ISP(config)#router ospf 100

ISP(config-router)#network 8.8.8.0 0.0.0.255 area 0

ISP(config-router)#network 203.1.1.0 0.0.0.255 area 02. 방화벽 설정

1) 각 Vlan의 IP 주소와 security-level 설정

ciscoFW(config)#int vlan 1

ciscoFW(config-if)#ip addr 192.168.1.1 255.255.255.0

ciscoFW(config-if)#no shut

ciscoFW(config-if)#nameif ?

interface mode commands/options:

WORD A name by which this interface will be referred in all other commands

ciscoFW(config-if)#nameif inside

ciscoFW(config-if)#security-level ?

interface mode commands/options:

<0-100> Security level for the interface

ciscoFW(config-if)#security-level 100

ciscoFW(config-if)#int e0/1

ciscoFW(config-if)#switchport access vlan 1>> vlan 1은 내부이므로 security-level은 100으로 설정함

ciscoFW(config-if)#int vlan 2

ciscoFW(config-if)#ip addr 203.1.1.2 255.255.255.0

ciscoFW(config-if)#no shut

ciscoFW(config-if)#nameif outside

ciscoFW(config-if)#security-level 0

ciscoFW(config-if)#int e0/0

ciscoFW(config-if)#switchport access vlan 2>> vlan 2는 내부이므로 security-level은 0으로 설정함

2) DHCP 설정

ciscoFW(config)#dhcpd address 192.168.1.10-192.168.1.50 ?

configure mode commands/options:

inside Name of interface Vlan1

outside Name of interface Vlan2

ciscoFW(config)#dhcpd address 192.168.1.10-192.168.1.50 inside

ciscoFW(config)#dhcpd dns 8.8.8.8 interface ?

configure mode commands/options:

inside Name of interface Vlan1

outside Name of interface Vlan2

ciscoFW(config)#dhcpd dns 8.8.8.8 interface inside>> 할당 IP 주소의 범위는 192.168.1.10-192.168.1.50

3. 노드

>> DHCP를 선택하면 IP 자동 할당 됨

** 아직은 ping, telnet 등의 서비스 안됨

4. 통신이 가능하도록 마무리

ciscoFW(config)#route outside 0.0.0.0 0.0.0.0 203.1.1.1>> 내부의 핑이 외부로 나갈 수 있도록 설정

* object network

- 네크워트에서 특정 대역폭이나 서비스에 대해서 객체(object)를 생성해서 관리해줌

ciscoFW(config)#object network ?

configure mode commands/options:

WORD Specifies object ID (1-64 characters)

ciscoFW(config)#object network LAN

ciscoFW(config-network-object)#subnet 192.168.1.0 255.255.255.0

* nat 설정

ciscoFW(config-network-object)#nat (inside,outside) dynamic interface

ciscoFW(config-network-object)#

ciscoFW(config-network-object)#exit

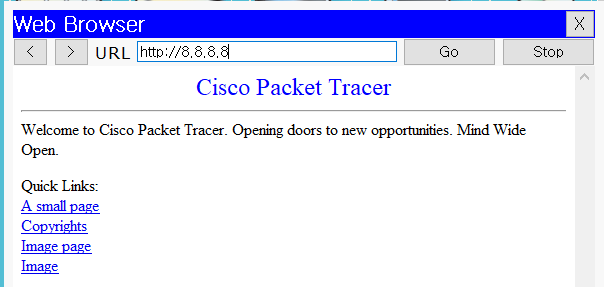

ciscoFW(config)#access-list in2out extended permit tcp any any

ciscoFW(config)#access-group in2out in interface outside

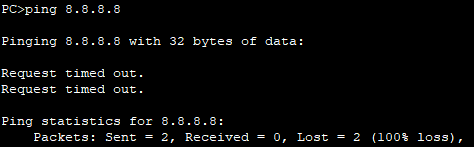

>> 이렇게 해주면 tcp만 외부와 연결이 가능함.

>> ICMP 프로토콜인 ping은 안되지만 TCP인 http는 접속이 가능함

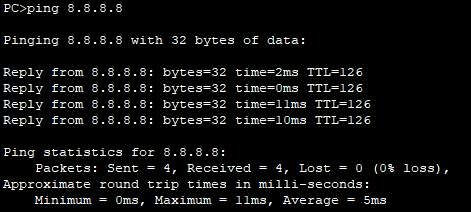

ciscoFW(config)#access-list in2out extended permit icmp any any>> icmp 추가

>> ping 통신 가능

>> NAT 확인

>> 192.168.1.10(node 1) -> 203.1.1.2(외부로 나가는 포트)

** 원래대로라면 라우터 밑이 하나의 네트워크로 구성되어야 하지만 방화벽 전후로 네트워크가 달라지는

것을 보면 라우터의 역할을 한다고 볼 수 있다. 그렇게 다른 네트워크를 VALN으로 나눈 것을 보면 약간의

서브인터페이스 같은 개념으로 확인할 수 있다.